Det er ikke noe som heter perfekt sikkerhet. Gitt nok kunnskap, ressurser og tid kan ethvert system bli kompromittert. Det beste du kan gjøre er å gjøre det så vanskelig for en angriper som mulig. Når det er sagt, er det skritt du kan ta for å herde nettverket ditt mot de aller fleste angrep.

Standardkonfigurasjonene for det jeg kaller rutere for forbrukerklasse tilbyr ganske grunnleggende sikkerhet. For å være ærlig, trenger det ikke mye å gå på akkord med dem. Når jeg installerer en ny ruter (eller tilbakestiller en eksisterende), bruker jeg sjelden "veiviser". Jeg går gjennom og konfigurerer alt nøyaktig hvordan jeg vil ha det. Med mindre det er en god grunn, lar jeg det ikke som standard.

Jeg kan ikke fortelle deg de nøyaktige innstillingene du trenger å endre. Hver ruters admin-side er forskjellig. til og med ruteren fra samme produsent. Avhengig av den spesifikke ruteren, kan det være innstillinger du ikke kan endre. For mange av disse innstillingene, må du få tilgang til den avanserte konfigurasjonsdelen på admin-siden.

Tips : du kan bruke Android-appen RouterCheck for å teste ruteren din sikkerhet.

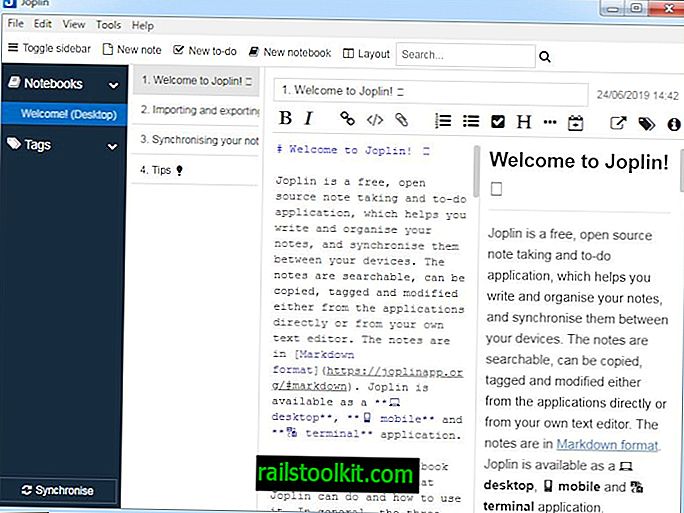

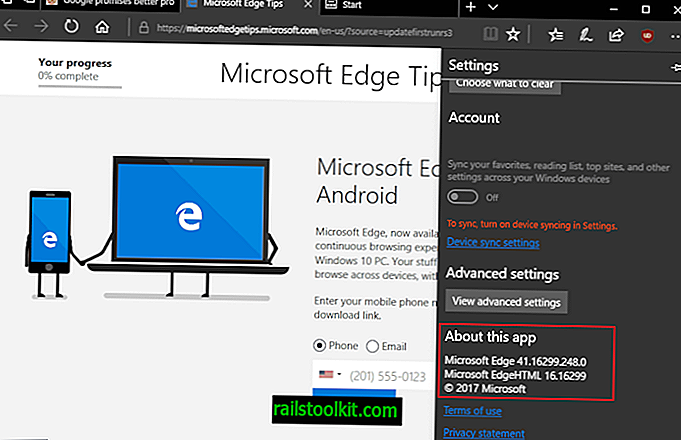

Jeg har tatt med skjermbilder av en Asus RT-AC66U. Den er i standardtilstand.

Oppdater firmware. De fleste oppdaterer fastvaren når de først installerer ruteren og lar den være i fred. Nyere forskning har vist at 80% av de 25 mest solgte trådløse rutermodellene har sikkerhetsproblemer. Berørte produsenter inkluderer: Linksys, Asus, Belkin, Netgear, TP-Link, D-Link, Trendnet og andre. De fleste produsenter slipper oppdatert firmware når sårbarheter blir brakt fram. Sett en påminnelse i Outlook eller hvilket e-postsystem du bruker. Jeg anbefaler å se etter oppdateringer hver tredje måned. Jeg vet at dette høres ut som en no-brainer, men bare installer fastvare fra produsentens nettsted.

Deaktiver også ruteren for å automatisk se etter oppdateringer. Jeg er ikke tilhenger av å la enheter "ringe hjem". Du har ingen kontroll over hvilken dato som sendes. Visste du for eksempel at flere såkalte "Smart TV-er" sender informasjon tilbake til produsenten? De sender alle seevanene dine hver gang du skifter kanal. Hvis du kobler en USB-stasjon til dem, sender de en liste over hvert filnavn på stasjonen. Disse dataene er ukryptert og sendes selv om menyinnstillingen er satt til NO.

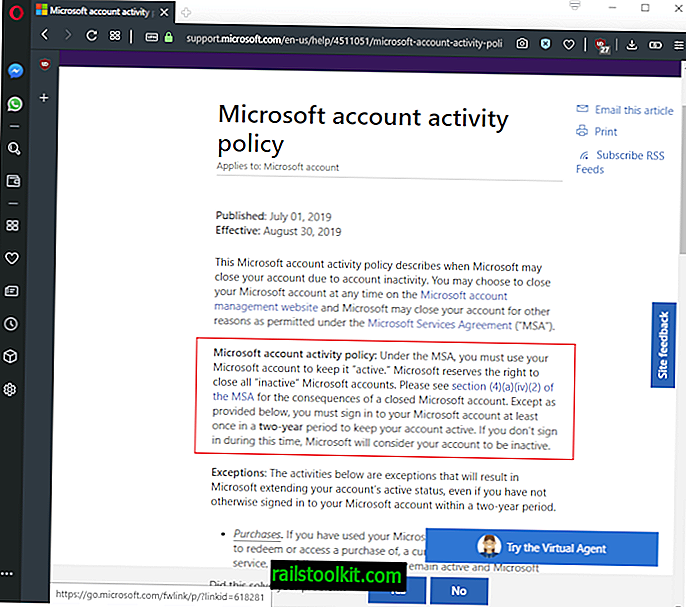

Deaktiver fjernadministrasjon. Jeg forstår at noen mennesker trenger å kunne konfigurere nettverket deres eksternt. Hvis du må, aktiverer du i det minste https-tilgang og endrer standardporten. Merk at dette inkluderer alle typer 'sky' -basert styring, for eksempel Linksys 'Smart WiFi-konto og Asus' AiCloud.

Bruk et sterkt passord for ruteradministrator. Nok sagt. Standardpassord for rutere er vanlig kunnskap, og du vil ikke at noen bare skal prøve et standardpass og komme inn på ruteren.

Aktiver HTTPS for alle administratorforbindelser. Dette er som standard deaktivert på mange rutere.

Begrens inngående trafikk. Jeg vet at dette er sunn fornuft, men noen ganger forstår ikke folk konsekvensene av visse innstillinger. Hvis du må bruke portvideresending, må du være veldig selektiv. Hvis mulig, bruk en ikke-standardport for tjenesten du konfigurerer. Det er også innstillinger for filtrering av anonym Internett-trafikk (ja), og for ping-svar (nei).

Bruk WPA2-kryptering for WiFi. Bruk aldri WEP. Det kan brytes i løpet av få minutter med programvare som er fritt tilgjengelig på internett. WPA er ikke mye bedre.

Slå av WPS (WiFi Protected Setup) . Jeg forstår bekvemmeligheten med å bruke WPS, men det var en dårlig idé å starte.

Begrens utgående trafikk. Som nevnt ovenfor, liker jeg vanligvis ikke enheter som ringer hjem. Hvis du har denne typen enheter, kan du vurdere å blokkere all Internett-trafikk fra dem.

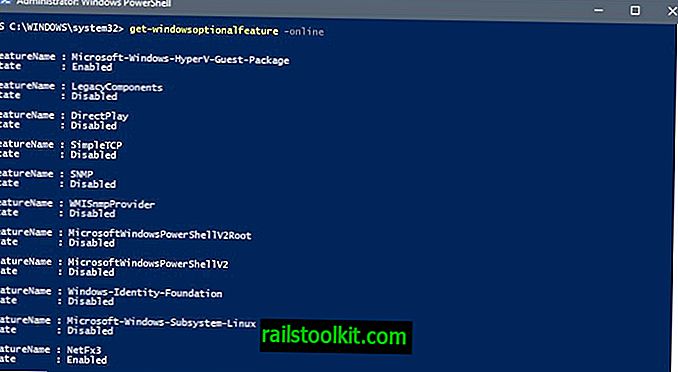

Deaktiver ubrukte nettverkstjenester, spesielt uPnP. Det er et kjent sårbarhet når du bruker uPnP-tjenesten. Andre tjenester sannsynligvis unødvendige: Telnet, FTP, SMB (Samba / fildeling), TFTP, IPv6

Logg ut fra admin-siden når du er ferdig . Bare å lukke websiden uten å logge ut, kan en autentisert økt være åpen i ruteren.

Se etter sårbarhet i port 32764 . Så vidt jeg vet, er noen rutere produsert av Linksys (Cisco), Netgear og Diamond berørt, men det kan være andre. Nyere firmware ble utgitt, men det kan hende at systemet ikke lapper helt.

Sjekk ruteren din på: //www.grc.com/x/portprobe=32764

Slå på logging . Se etter mistenkelig aktivitet i loggene dine regelmessig. De fleste rutere har muligheten til å sende loggene til deg med faste intervaller. Forsikre deg også om at klokken og tidssonen er riktig innstilt slik at loggene dine er nøyaktige.

For de virkelig sikkerhetsbevisste (eller kanskje bare paranoide) er følgende ytterligere trinn å vurdere

Endre admin-brukernavnet . Alle vet at standard er vanligvis administrator.

Sett opp et 'Gjest' nettverk . Mange nyere rutere er i stand til å lage separate trådløse gjestenettverk. Forsikre deg om at den bare har tilgang til internett, og ikke LAN (intranett). Bruk selvfølgelig den samme krypteringsmetoden (WPA2-Personal) med en annen passordfrase.

Ikke koble USB-lagring til ruteren . Dette gjør det mulig for mange tjenester på ruteren din og kan eksponere innholdet på den stasjonen til internett.

Bruk en alternativ DNS-leverandør . Sjansen er stor for at du bruker de DNS-innstillingene din ISP ga deg. DNS har i økende grad blitt et mål for angrep. Det er DNS-leverandører som har tatt ytterligere skritt for å sikre serverne sine. Som en ekstra bonus kan en annen DNS-leverandør øke internettytelsen.

Endre standard IP-adresserekkevidden på LAN-nettverket ditt (inne) . Alle rutere jeg har sett på forbrukerklasse bruker enten 192.168.1.x eller 192.168.0.x, noe som gjør det enklere å skript et automatisert angrep.

Tilgjengelige områder er:

Eventuell 10.xxx

Eventuelle 192.168.xx

172.16.xx til 172.31.xx

Endre ruterenes standard LAN-adresse . Hvis noen får tilgang til LAN, vet de at ruteren sin IP-adresse er enten xxx1 eller xxx254; ikke gjør det enkelt for dem.

Deaktiver eller begrens DHCP . Å slå av DHCP er vanligvis ikke praktisk med mindre du er i et veldig statiske nettverksmiljø. Jeg foretrekker å begrense DHCP til 10-20 IP-adresser som starter på xxx101; Dette gjør det lettere å følge med på hva som skjer i nettverket ditt. Jeg foretrekker å sette de 'permanente' enhetene (stasjonære maskiner, skrivere, NAS osv.) På statiske IP-adresser. På den måten bruker bare bærbare datamaskiner, nettbrett, telefoner og gjester DHCP.

Deaktiver administratoradgang fra trådløs . Denne funksjonaliteten er ikke tilgjengelig på alle hjemmerutere.

Deaktiver SSID-sending . Dette er ikke vanskelig for en profesjonell å overvinne, og kan gjøre det vondt å tillate besøkende på ditt WiFi-nettverk.

Bruk MAC-filtrering . Samme som ovenfor; upraktisk for besøkende.

Noen av disse varene faller i kategorien 'Sikkerhet ved uklarhet', og det er mange IT- og sikkerhetspersoner som håner på dem og sier at de ikke er sikkerhetstiltak. På en måte er de helt korrekte. Imidlertid, hvis det er skritt du kan ta for å gjøre det vanskeligere å kompromittere nettverket ditt, synes jeg det er verdt å vurdere.

God sikkerhet er ikke 'sett det og glem det'. Vi har alle hørt om de mange sikkerhetsbruddene hos noen av de største selskapene. For meg er den virkelig irriterende delen når du her de hadde blitt kompromittert i 3, 6, 12 måneder eller mer før den ble oppdaget.

Ta deg tid til å se gjennom loggene dine. Skann nettverket ditt på jakt etter uventede enheter og tilkoblinger.

Nedenfor er en autoritativ referanse:

- US-CERT - //www.us-cert.gov/sites/default/files/publications/HomeRouterSecurity2011.pdf