Sikkerhetsselskapet AVG, kjent for sine gratis og kommersielle sikkerhetsprodukter som tilbyr et bredt spekter av sikkerhetsrelaterte sikkerhetstiltak og tjenester, har utsatt millioner av Chrome-brukere nylig ved å bryte Chrome-sikkerhet på en grunnleggende måte i en av utvidelsene for nettet nettleser.

AVG, som mange andre sikkerhetsselskaper som tilbyr gratis produkter, bruker forskjellige inntektsstrategier for å tjene inntekter fra sine gratis tilbud.

En del av ligningen er å få kunder til å oppgradere til betalte versjoner av AVG, og for en stund var det den eneste måten ting fungerte for selskaper som AVG.

Gratisversjonen fungerer bra på egen hånd, men brukes til å annonsere den betalte versjonen som tilbyr avanserte funksjoner som antispam eller en forbedret brannmur på toppen av det.

Sikkerhetsselskaper begynte å legge til andre inntektsstrømmer til sine gratis tilbud, og en av de mest fremtredende den siste tiden innebar opprettelse av nettleserutvidelser og manipulering av nettleserens standard søkemotor, hjemmeside og ny faneside som følger med den. .

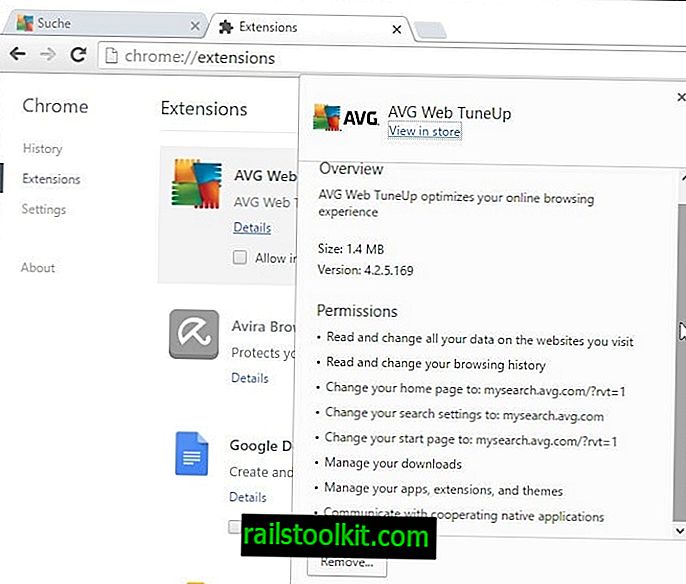

Kunder som installerer AVG-programvare på sin PC, får en beskjed til slutt for å beskytte nettleserne. Et klikk på ok i grensesnittet installerer AVG Web TuneUp i kompatible nettlesere med minimal brukerinteraksjon.

Utvidelsen har mer enn 8 millioner brukere i følge Chrome Web Store (ifølge Googles egen statistikk nesten ni millioner).

Hvis du gjør det, endres hjemmesiden, den nye fanesiden og standard søkeleverandør i Chrome og Firefox nettleser hvis det er installert på systemet.

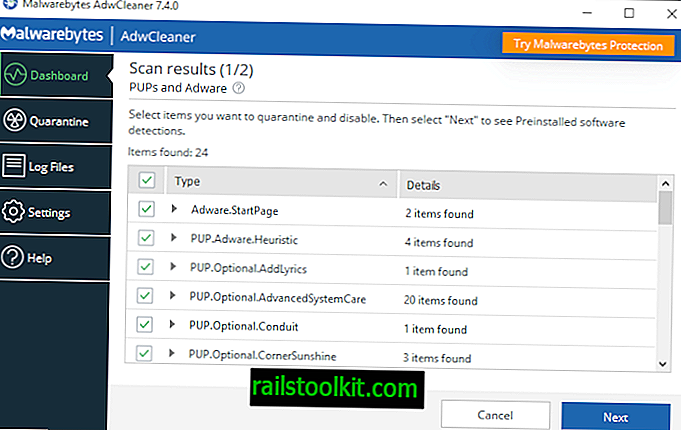

Utvidelsen som blir installert ber om åtte tillatelser, inkludert tillatelse til å "lese og endre alle data på alle nettsteder", "mange nedlastinger", "kommunisere med samarbeidende native applikasjoner", "administrere apper, utvidelser og temaer", og endre hjemmeside, søkeinnstillinger og startside til en tilpasset AVG-søkeside.

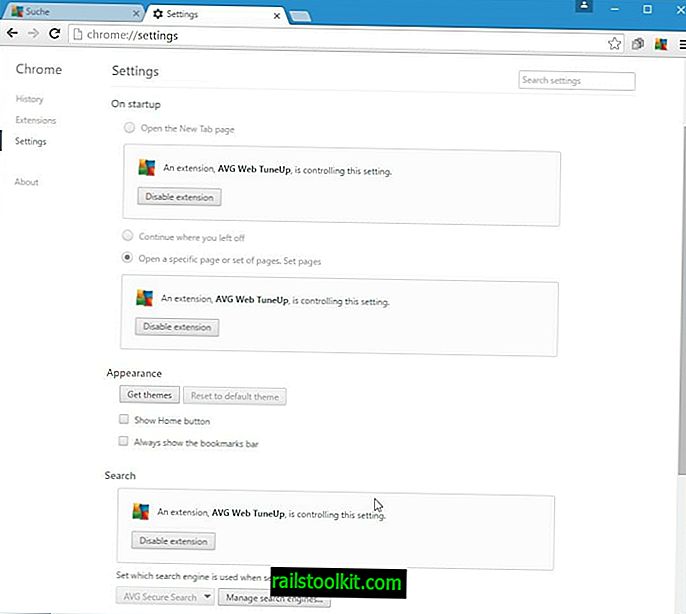

Chrome merker endringene og vil be brukerne tilby å gjenopprette innstillingene til de tidligere verdiene hvis endringene som er gjort av utvidelsen ikke var ment.

Ganske mange problemer oppstår ved å installere utvidelsen, for eksempel at den endrer oppstartsinnstillingen til å "åpne en bestemt side", og ignorerer brukerens valg (for eksempel å fortsette den siste økten).

Hvis det ikke er ille nok, er det ganske vanskelig å endre endrede innstillinger uten å deaktivere utvidelsen. Hvis du sjekker Chrome-innstillingene etter installasjon og aktivering av AVG Web TuneUp, vil du merke at du ikke kan endre hjemmesiden, starte parametere eller søke leverandører lenger.

Hovedårsaken til at disse endringene gjøres er penger, ikke brukersikkerhet. AVG tjener når brukere gjør søk og klikker på annonser på den tilpassede søkemotoren de har laget.

Hvis du legger til dette som selskapet nylig kunngjorde i en oppdatering om personvernregler at det vil samle inn og selge - ikke identifiserbare - brukerdata til tredjepart, ender du opp med et skummelt produkt på egen hånd.

Sikkerhetsproblem

En Google-ansatt sendte inn en feilrapport 15. desember om at AVG Web TuneUp deaktiverte websikkerhet for ni millioner Chrome-brukere. I et brev til AVG skrev han:

Beklager min harde tone, men jeg er virkelig ikke begeistret for at dette søppelet ble installert for Chrome-brukere. Utvidelsen er så dårlig ødelagt at jeg ikke er sikker på om jeg skal rapportere det til deg som en sårbarhet, eller be teamet om misbruk av utvidelser undersøke om det er en PuP.

Likevel er min bekymring at sikkerhetsprogramvaren din deaktiverer websikkerhet for 9 millioner Chrome-brukere, tilsynelatende slik at du kan kapre søkeinnstillinger og den nye fanesiden.

Det er flere åpenbare angrep mulig. For eksempel er her en triviell universal xss i "naviger" API som kan tillate ethvert nettsted å utføre skript i sammenheng med et hvilket som helst annet domene. Attacker.com kan for eksempel lese e-post fra mail.google.com, eller corp.avg.com, eller hva som helst annet.

I utgangspunktet setter AVG Chrome-brukere i fare gjennom utvidelsen, som visstnok burde gjøre surfing tryggere for Chrome-brukere.

AVG svarte med en rettelse flere dager senere, men den ble avvist fordi den ikke løste problemet helt. Selskapet prøvde å begrense eksponeringen ved å bare godta forespørsler hvis opprinnelsen samsvarer med avg.com.

Problemet med fiksen var at AVG bare bekreftet om avg.com var inkludert i opprinnelsen som angripere kunne utnytte ved å bruke underdomener som inkluderte strengen, f.eks avg.com.www.example.com.

Googles svar gjorde det klart at det var flere som sto på spill.

Din foreslåtte kode krever ingen sikker opprinnelse, det betyr at den tillater // eller // protokoller når du sjekker vertsnavnet. På grunn av dette kan en nettverksmann i midten omdirigere en bruker til //attack.avg.com, og levere javascript som åpner en fane med et sikkert https-opphav, og deretter injisere kode i den. Dette betyr at en mann i midten kan angripe sikre https-nettsteder som GMail, Banking, og så videre.

For å være helt klar: dette betyr at AVG-brukere har SSL deaktivert.

AVGs andre oppdateringsforsøk 21. desember ble akseptert av Google, men Google deaktiverte inline-installasjoner foreløpig ettersom mulige brudd på retningslinjene ble undersøkt.

Lukkende ord

AVG satte millioner av Chrome-brukere i fare, og klarte ikke å levere en skikkelig oppdatering første gang som ikke løste problemet. Det er ganske problematisk for et selskap som prøver å beskytte brukere mot trusler på Internett og lokalt.

Det ville være interessant å se hvor fordelaktig eller ikke, alle disse sikkerhetsprogramvareutvidelsene som blir installert sammen med antivirusprogramvare. Jeg vil ikke bli overrasket hvis resultatene kom tilbake at de gjør mer skade enn gir bruk for brukerne.

Nå du : Hvilken antivirusløsning bruker du?